Ethical Hacking

FH Salzburg

Sommersemester 202x (rolling release)

This is the waiting queue slide. Hit space or right arrow key to jump to cover slide.

OSINT

FH Salzburg, Sommersemester 202x (rolling release)

jackie / Andrea Ida Malkah Klaura <jackie@tantemalkah.at>

https://tantemalkah.at/ethical-hacking

🌒⇆🌖 Use page style to switch to light mode.OSINT

Open Source Intelligence

"is the collection and analysis of data gathered from open sources (overt sources and publicly available information) to produce actionable intelligence. OSINT is primarily used in national security, law enforcement, and business intelligence functions and is of value to analysts who use non-sensitive intelligence in answering classified, unclassified, or proprietary intelligence requirements across the previous intelligence disciplines." (Wikipedia [en]: Open-source intelligence)

OSINT in Ethical Hacking

- Wir verwenden nur offene Quellen um organisatorische UND technische Einblicke zu erhalten

- Im ersten Schritt nur passiv - also ohne mit den Zielsystemen zu interagieren

- OSINT kann aber auch semi-passiv bzw. aktiv passieren

- Ziel ist aber in dieser Phase auf jeden Fall noch unterkannt zu bleiben

- Aktives information gathering fällt daher eigentlich oft schon eher in die Phase der vulnerability analysis

Was wollen wir wissen?

- Business:

- Branche

- Produkte, Services, Assets

- Personen und e-Mail-Adressen

- Alles andre nicht-technische, das irgendwie interessant

sein könnte (Ok, that could be a bit too much. Of course it depends on the type of pentest)

- Infrastruktur:

- Domains und Subdomains

- Netzwerk(e), IP ranges, und Netzwerkkomponenten

- Server, Clients und andere Systeme

- Services und Applikationen

- Alles was später helfen könnte eine Lücke zu finden oder gleich irgendwo reinzukommen

Source Brainstorming

Welche öffentliche Quellen könnten vielversprechend sein?

Und wie kommen wir ran?

Quellen

- Suchmaschinen

- Web-Archive, insb. archive.org

- Social Media

- Inhalte in Bildern & Videos

- Job postings

- Wirtschaftsverbände & Finanzwebsite

- DNS

- Harvesting tools

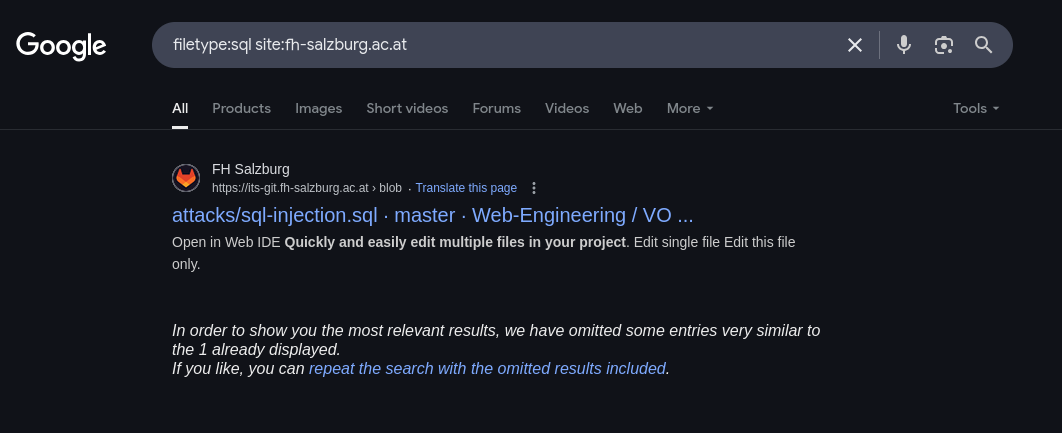

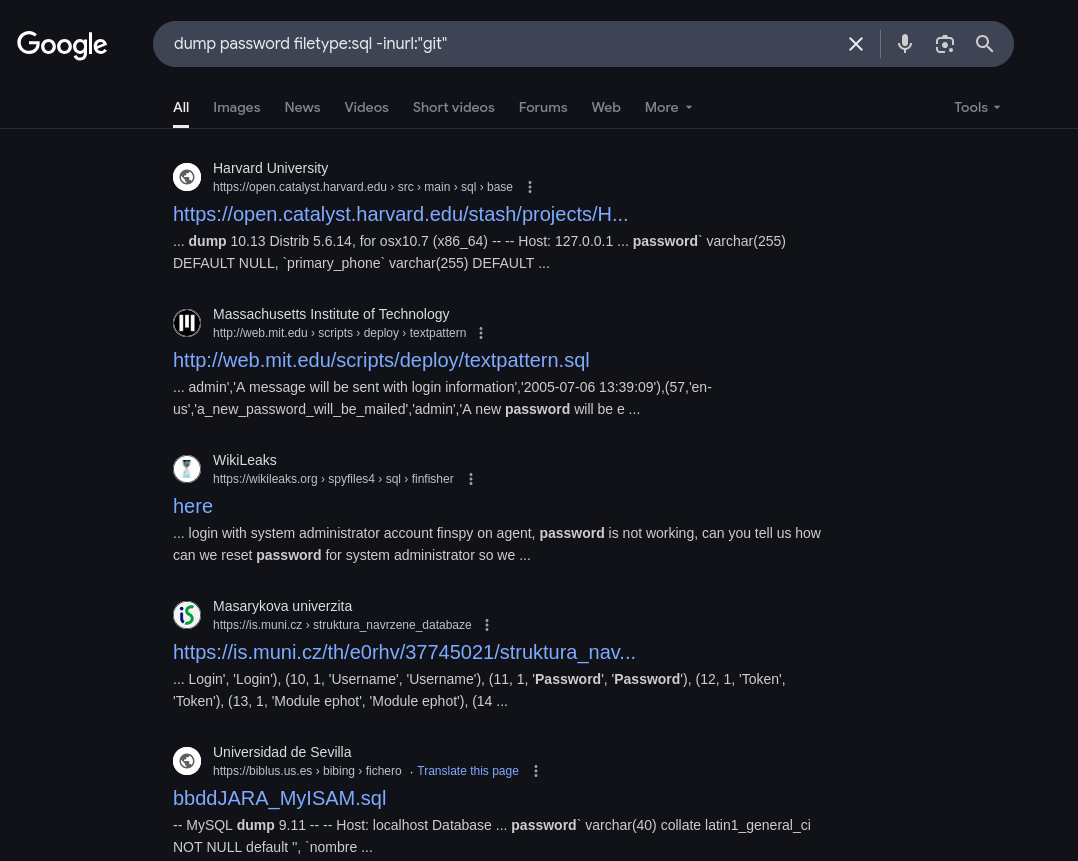

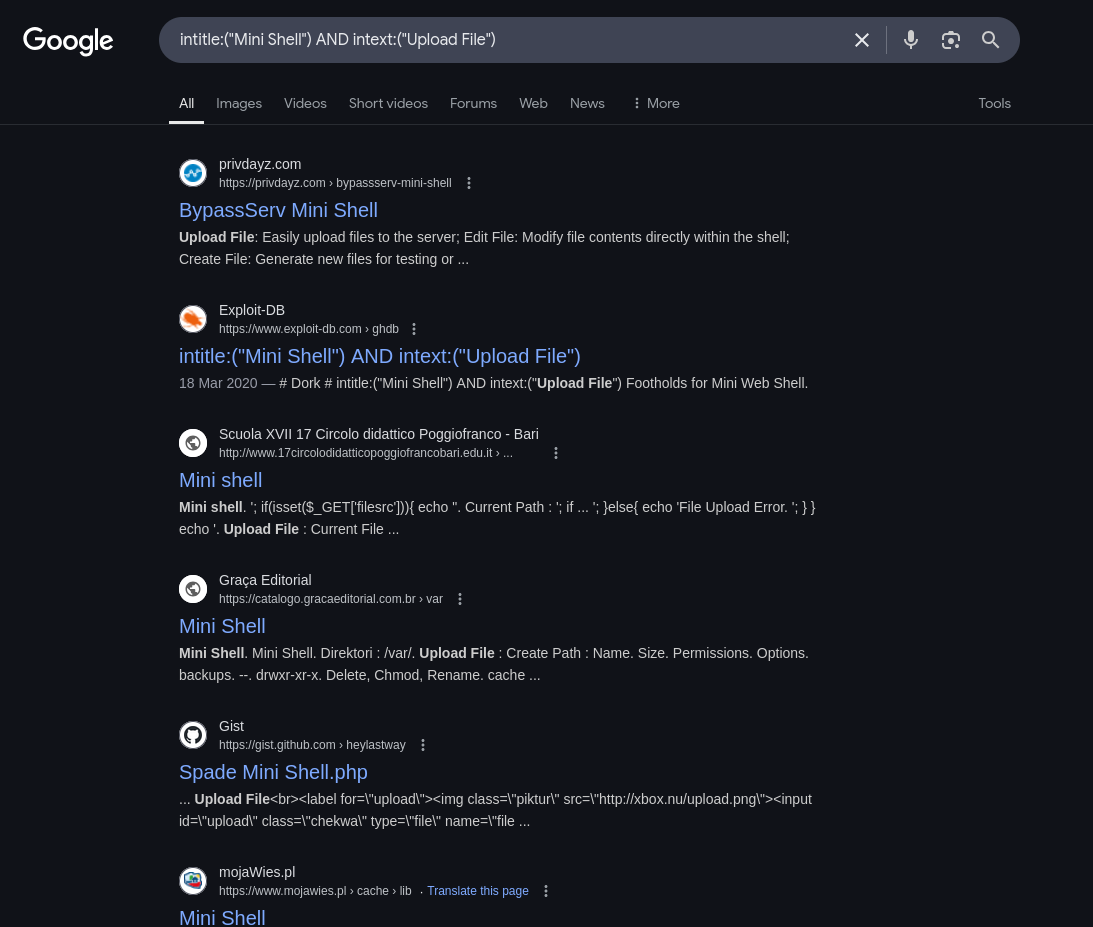

Google "hacking"

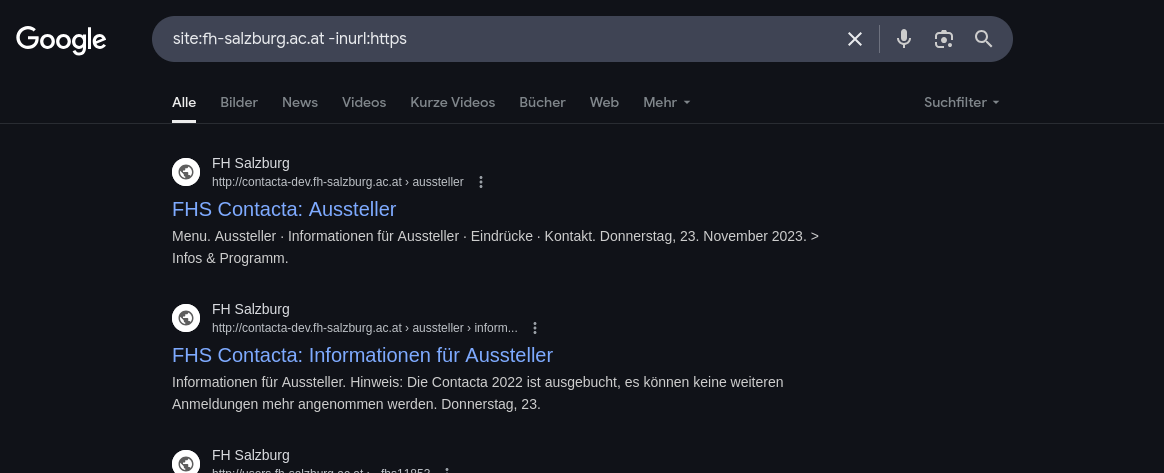

Example: finding unencrypted sites

site:fh-salzburg.ac.at -inurl:https

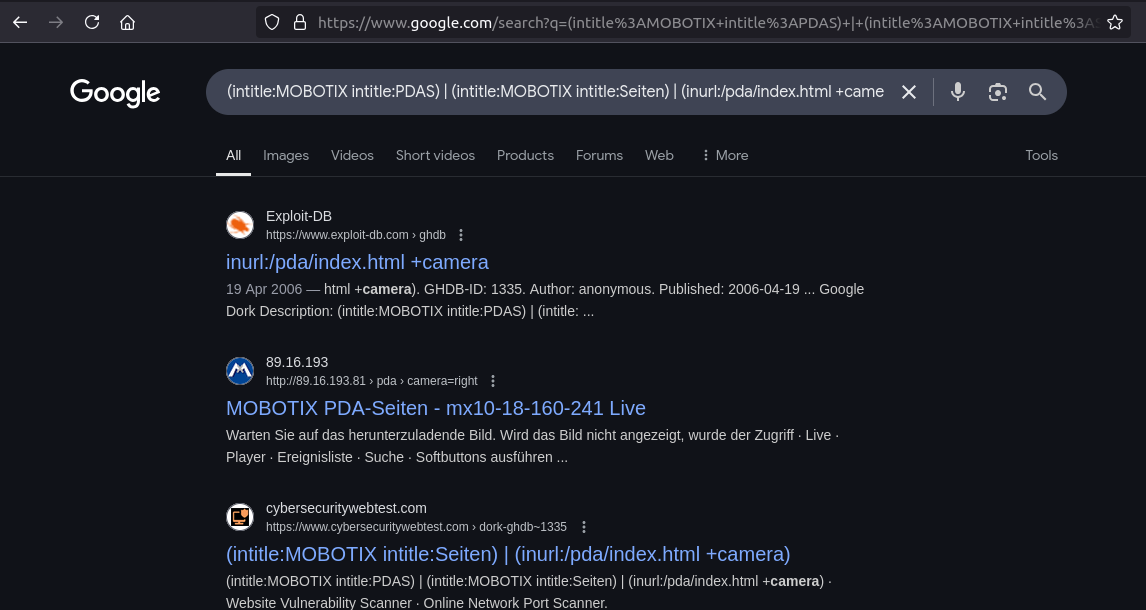

Example: finding webcams

Example: finding webcams (2/3)

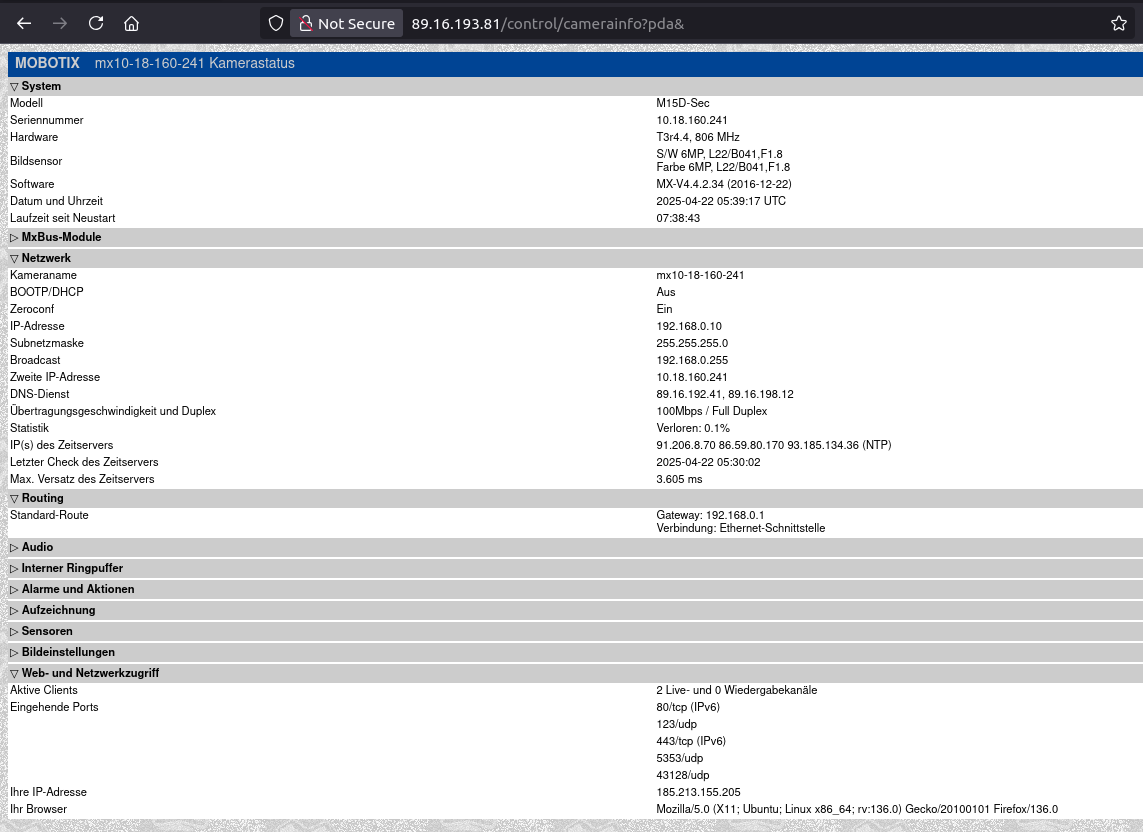

Example: finding webcams (3/3)

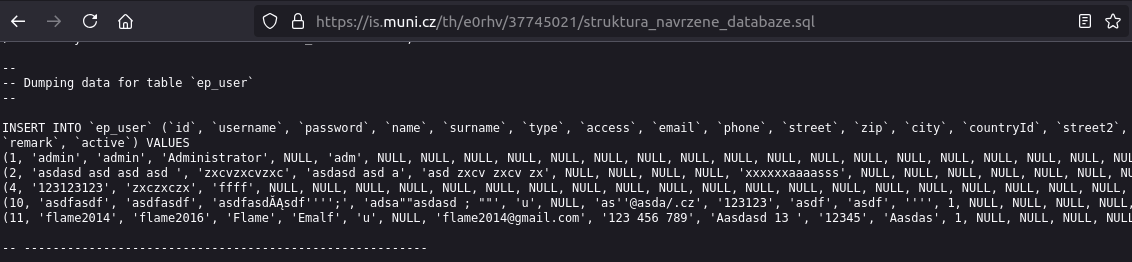

Example: SQL dumps

Example: SQL dumps (2/3)

Example: SQL dumps (3/3)

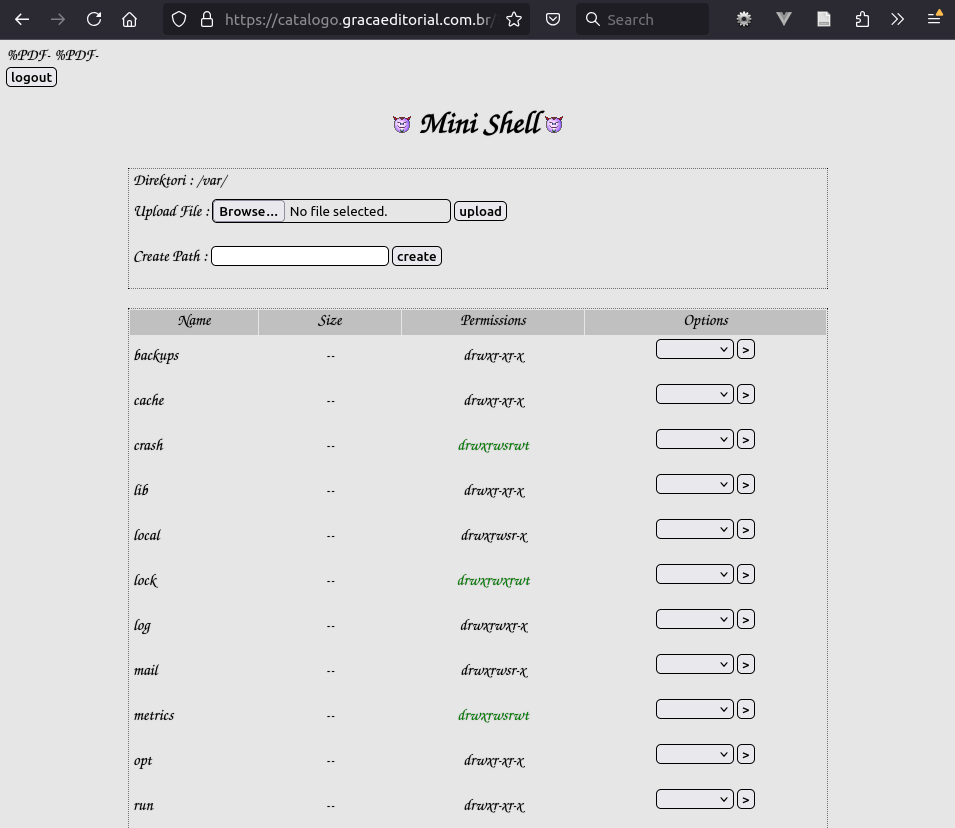

Example: finding webshells

Example: finding webshells

DNS, network, or other related service info databases

- who.is, whois.domaintools.com or any other whois tool on the web

- robtex.com or other network info services

- sitereport.netcraft.com or other DNS and site detection services

- whatcms.org or other CMS/web app detection services

- hunter.io or other e-mail discovery services

- shodan.io, netlas.io, or other IoT and network discovery services

- and soooo many more (see OSINT Framework on the last slide)

Tools

theHarvester

Next up:

rookie recon mission

But first:

Time for a break

☕ 🍵 🍪 🍓 🥭

More OSINT

- Andrea Fortuna:

The OSINT playbook: essential tools and tutorials for every analyst - Abdul Issa, InfoSec Write-ups: A Beginner's Guide to DNS Reconnaissance

- OSINT Framework - categorised collection of OSINT tools & techniques

- TryHackMe: Content Discovery - an OSINT learning scenario (focus on web app, with active recon)

- KASE scenarios - immersive OSINT scenarios (we'll do one of them)